Una nueva campaña de malware QBot está explotando la correspondencia comercial engañosa para engañar a las víctimas desprevenidas para que instalen el malware, según revelan los nuevos hallazgos de Kaspersky.

La última actividad, que comenzó el 4 de abril de 2023, se dirigió principalmente a usuarios de Alemania, Argentina, Italia, Argelia, España, Estados Unidos, Rusia, Francia, Reino Unido y Marruecos.

QBotComentario (también conocido como Qakbot o Pinkslipbot) es un troyano bancario que se sabe que está activo desde al menos 2007. Además de robar contraseñas y cookies de los navegadores web, también funciona como una puerta trasera para inyectar cargas útiles de próxima etapa como Cobalt Strike o ransomware.

Distribuido a través de campañas de phishing, el malware ha sido objeto de actualizaciones constantes a lo largo de su vida que incorporan técnicas anti-VM, anti-depuración y anti-sandbox para evadir la detección. También apareció como el software malicioso más común correspondiente al mes de marzo de 2023, por Check Point.

“Al principio, se distribuía a través de sitios web infectados y software pirateado”, dijeron los investigadores de Kaspersky. ha dicho, explicando los métodos de distribución de QBot. “Ahora el banquero se entrega a las víctimas potenciales a través del malware que ya reside en sus computadoras, ingeniería social y correos electrónicos no deseados”.

Los ataques de secuestro de hilos de correo electrónico no son nada nuevo. Él Ocurre cuando los ciberdelincuentes se insertan en las conversaciones comerciales existentes o inician otras nuevas en función de la información obtenida previamente de las cuentas de correo electrónico comprometidas.

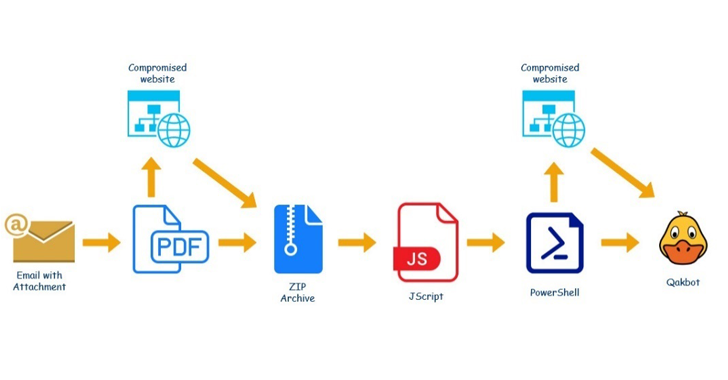

El objetivo es engañar a las víctimas para que abran enlaces maliciosos o archivos adjuntos maliciosos, en este caso, un archivo PDF adjunto que se hace pasar por una alerta de Microsoft Office 365 o Microsoft Azure.

Domina el arte de recopilar inteligencia de la dark web

Aprenda el arte de extraer información sobre amenazas de la dark web. ¡Únase a este seminario web dirigido por expertos!

Al abrir el documento, se recupera un archivo comprimido de un sitio web infectado que, a su vez, contiene un archivo de script de Windows ofuscado (.WSF). El script, por su parte, incorpora un script de PowerShell que descarga archivos DLL maliciosos desde un servidor remoto. La DLL descargada es el malware QBot.

Los resultados llegan como Elastic Security Labs de tierra una campaña de ingeniería social de varias etapas que utiliza documentos de Microsoft Word armados para distribuir Agent Tesla y XWorm a través de un cargador personalizado basado en .NET.

«Subtly charming creator. Remorseless Internet junkie. Avid social media pioneer. Student.»